对某钓鱼网站的一次渗透

文章目录

起源

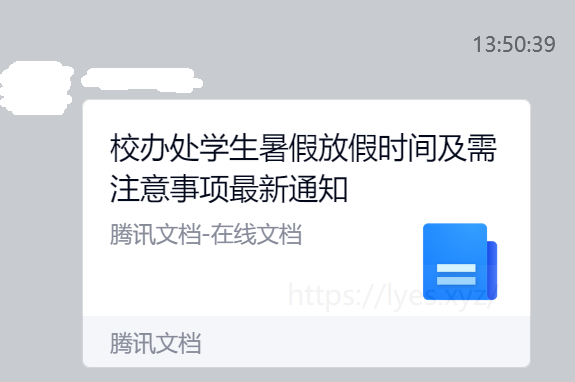

今天中午午睡起来,看见班级群里一同学发了个这个

心想,这位同学也不是班委,咋会发这个呢?于是乎打开看看

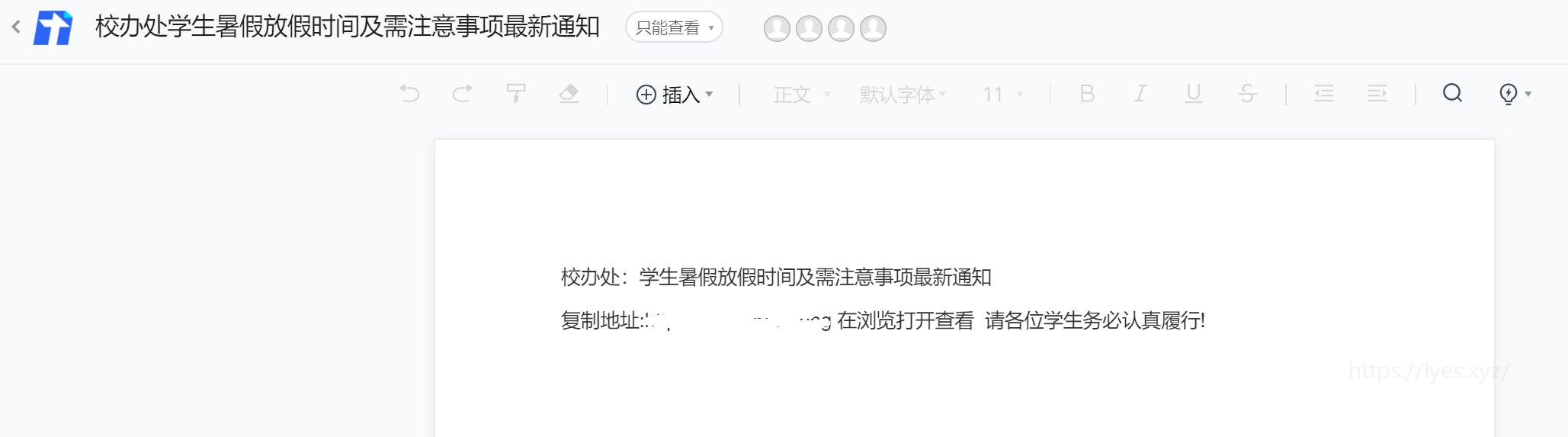

嗯?…看到这短网址,直觉就告诉我这不简单

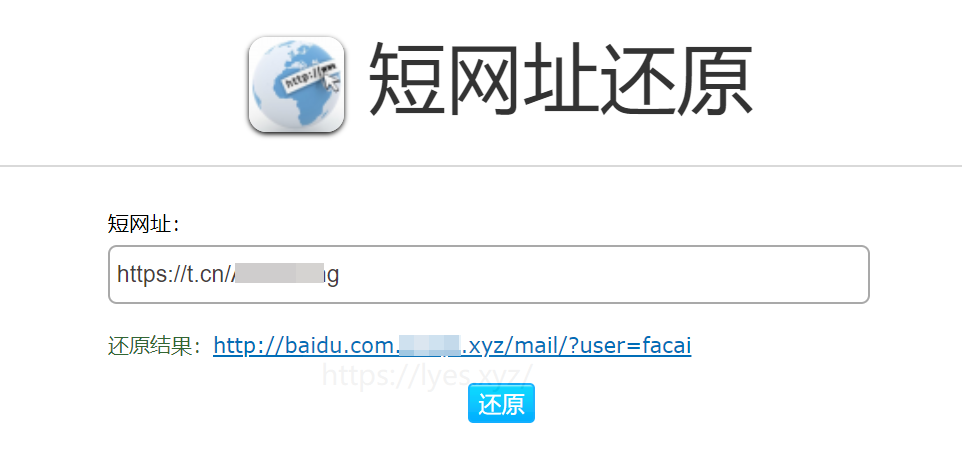

把这短网址拿去还原一下,这,妥妥的钓鱼网站的风格

好家伙,是个邮件钓鱼,这要是手机打开还真不一定能分辨出来(手机打开不会显示网址)

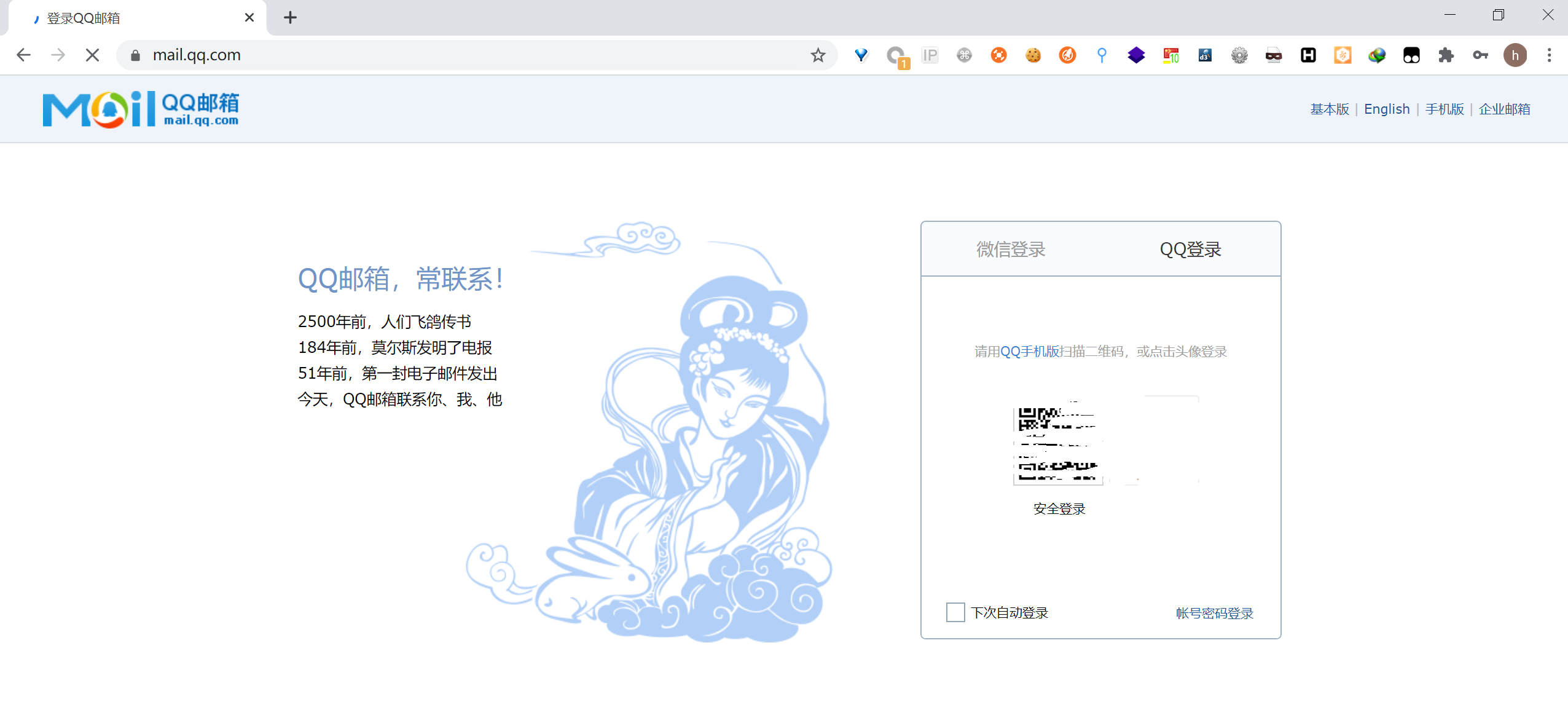

随便输入个看看

输入完后直接就重定向到qq邮箱的页面了,钓鱼站一贯的风格

信息收集一波

whois查询,没有啥有用的

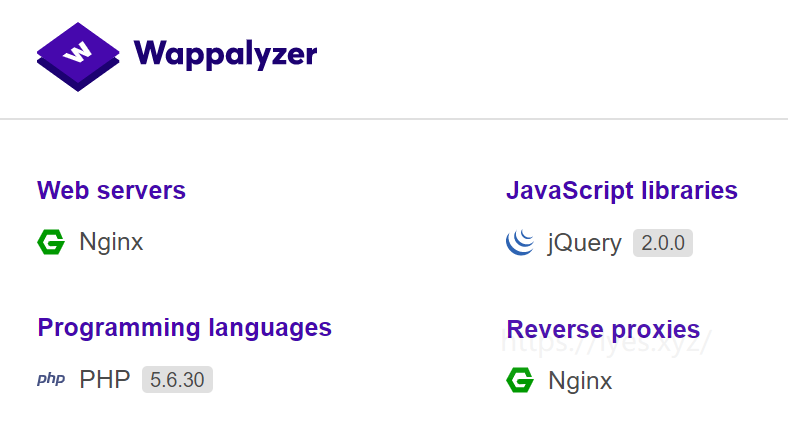

看下中间件的信息

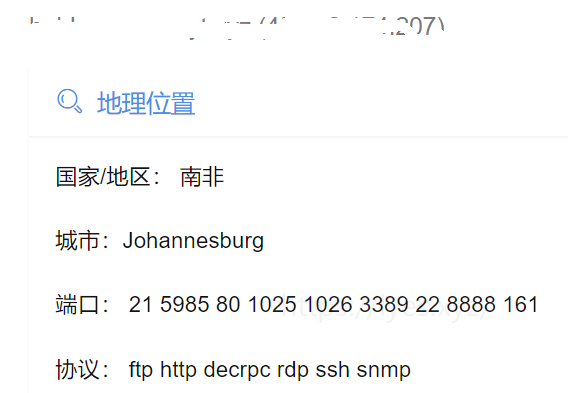

ip和端口开放信息

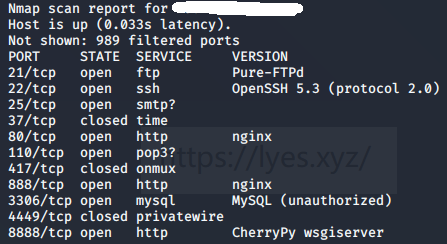

nmap再扫一下看看开放的端口

8888是宝塔的linux面板,看样子是linux+宝塔

除了80和8888的宝塔面板以外,888端口访问403,目录扫描也无果,3306禁止外连接

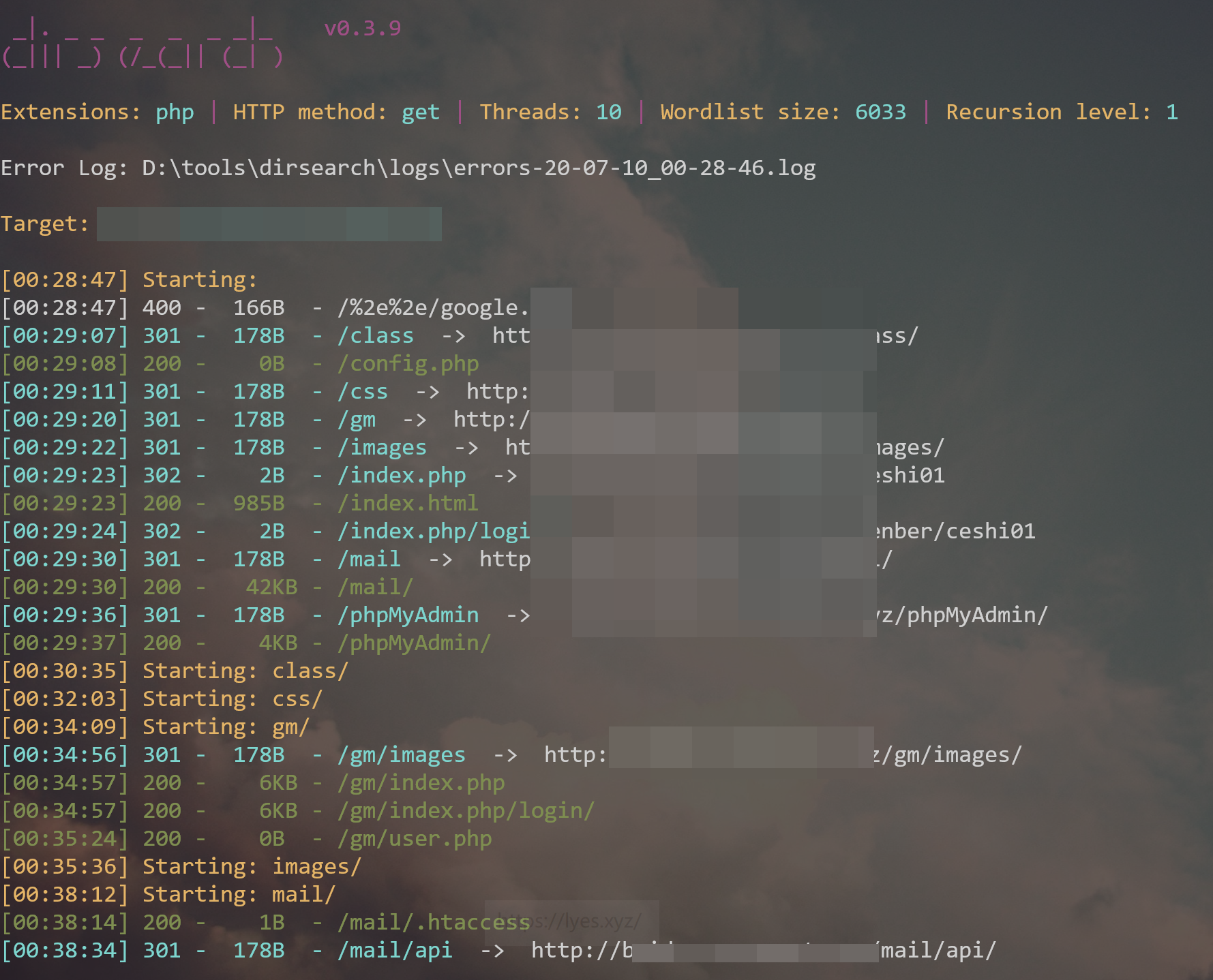

扫一下目录

看到有phpmyadmin,没有密码也不好搞,不过还好,也扫到了后台的地址

开搞

先从前台开始搞搞

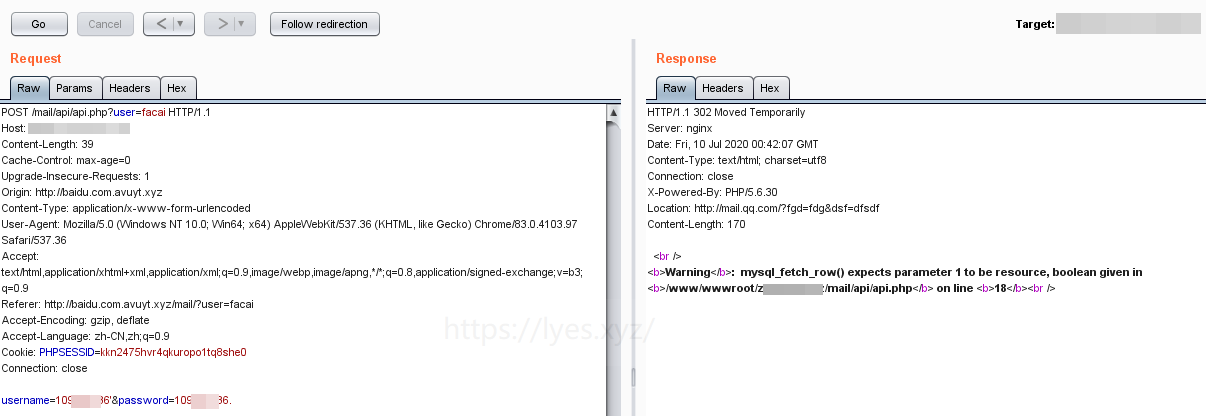

前台就一个仿的登录框,试试注入

burp抓包,加入个单引号,发现报错了,并给了个绝对路径

对post参数fuzz了好久,也不行,放弃/(ㄒoㄒ)/~~

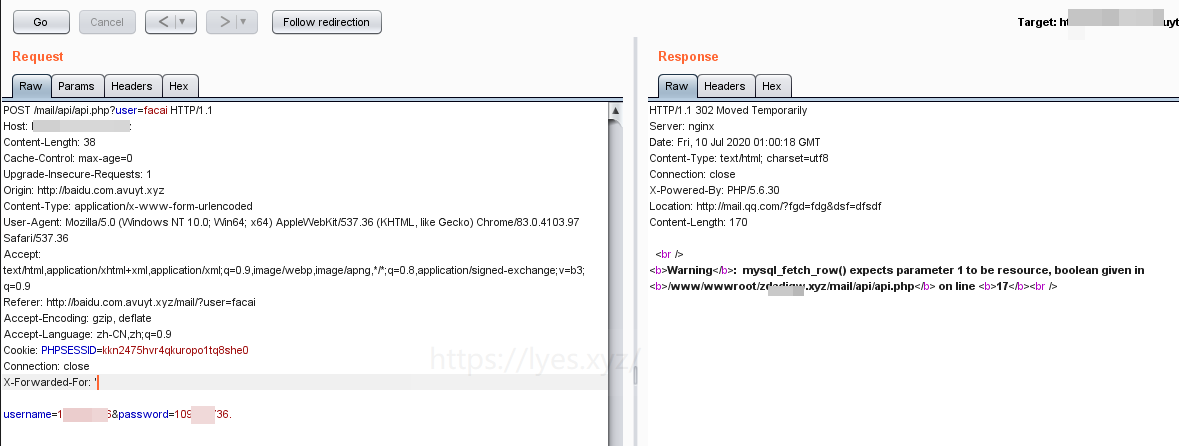

想起来,钓鱼网站可能会记录ip地址,尝试下XFF头注入

试了一会儿,报错信息和刚刚一样,放弃/(ㄒoㄒ)/~~

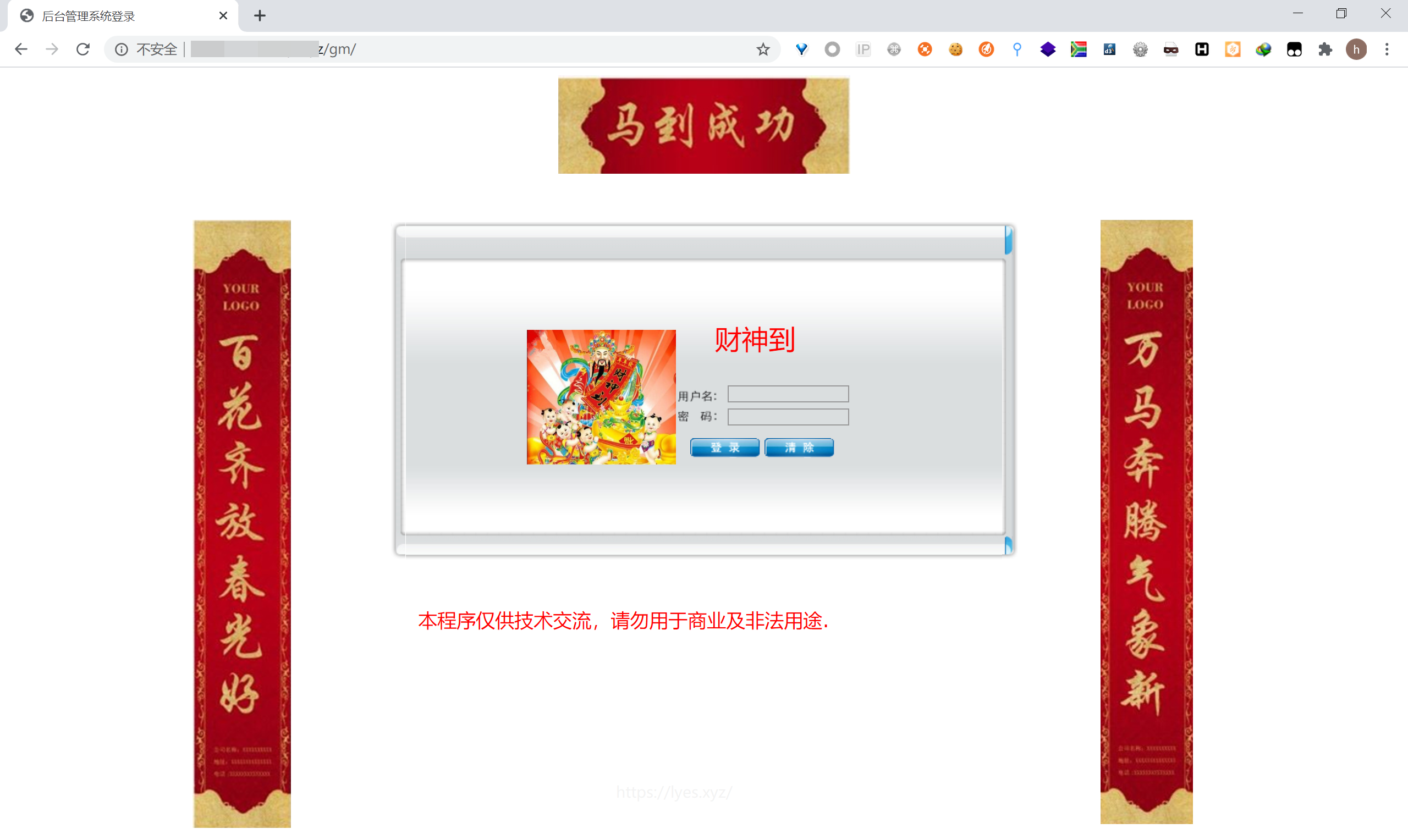

目标转到刚刚目录扫描发现的后台地址,这后台地址…emm

一样的,不行…

枯了,我太菜了吧,啥都搞不出来😭

后续

想着注入啥都没,看看能不能搞个xss,盲打一下管理员的cookie

没有任何限制,提交成功,等待鱼儿上钩😄

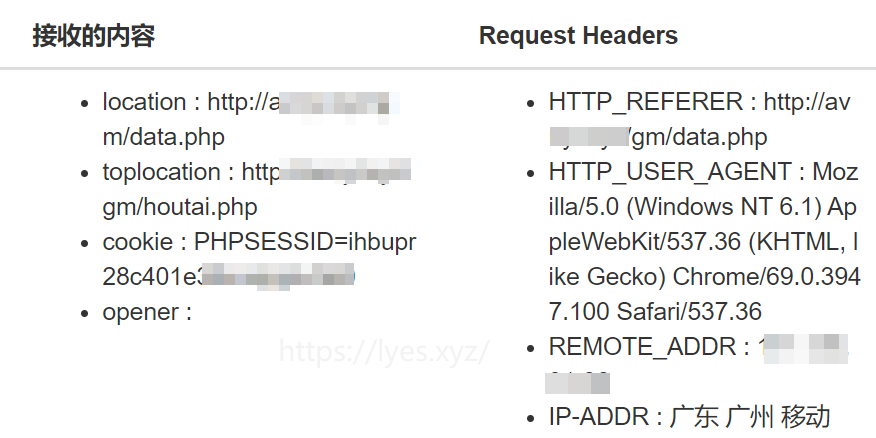

过了一会儿,看见了xss平台上有记录了,上钩了,嘿嘿

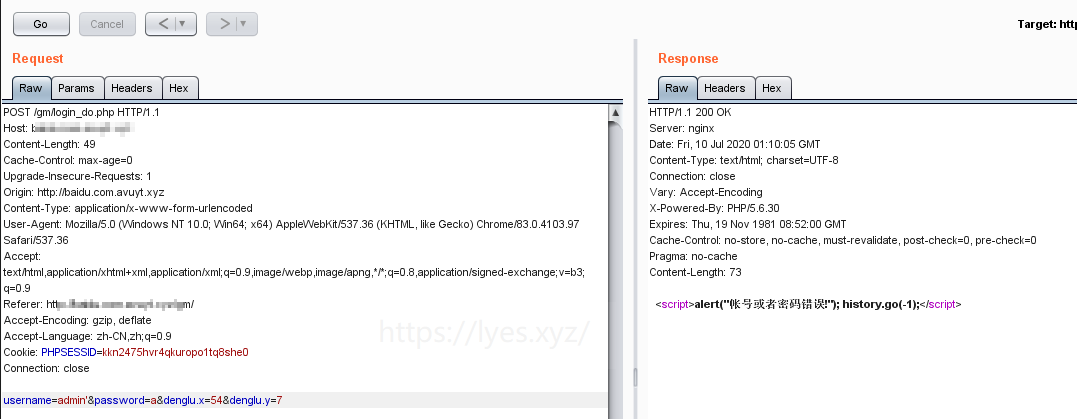

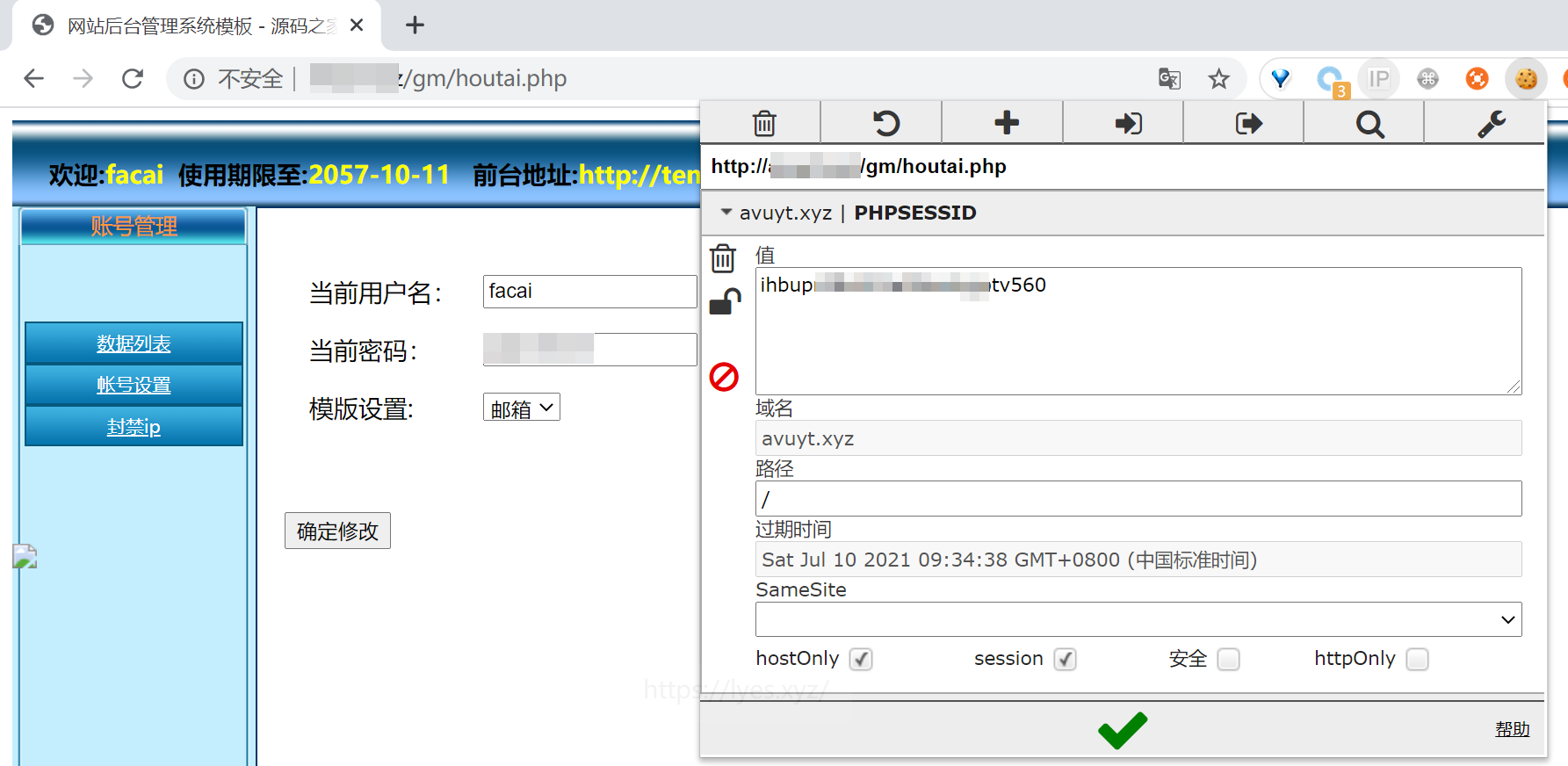

伪造cookie登录

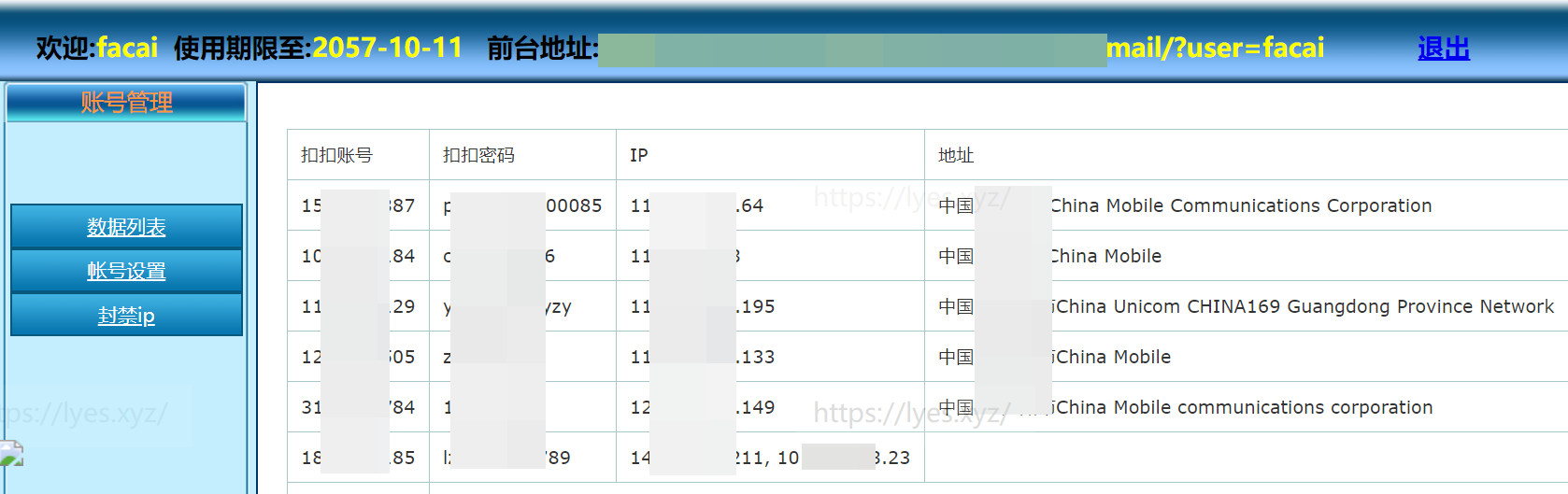

还是有不少人上钩

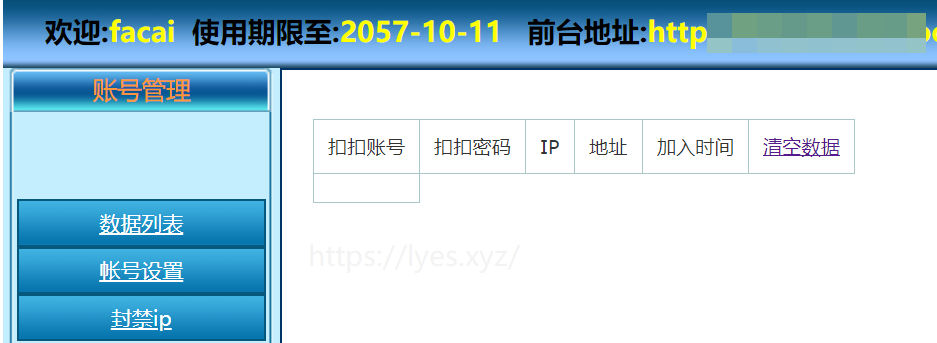

顺手清空数据

转了一圈,啥功能都没有,也没办法继续搞了,就这样吧